wonder

정보보안 스터디 - 1주차 5일 - 와이어샤크 패킷 분석, 필터 사용 본문

간략하게 면접 때 나올만한 질문 위주로

OSI 7 Layer 에 대해 복습 겸 정리하고 넘어가겠습니다.

OSI 7 Layer

특징: OSI 7 레이어 계층을 나눔으로써 장애처리 접근을 쉽게 할 수 있습니다.

와이어샤크 패킷 분석

오늘은 와이어샤크 환경 안에서 패킷 캡쳐하는 법이라던지,

필터 사용법이라던지,

와이어샤크라는 친구와 조금 더 친해지도록 만들기 위해서 많이 만져봤습니다.

와이어샤크 좀 만져봤다 하는 고수들은 그냥 필터 검색창에 tcp, udp 이렇게만 검색하지 않습니다.

검색 결과가 너무 많이 뜨기 때문이죠.

내가 원하는 결과/분류만 입맛에 맞게 뜨게하기 위해서 필터가 자주 사용됩니다.

필터 종류

등등 많이 있습니다.

연산자

== eq

&& and

|| or

()클래스

예시를 통해 차차 사용법을 설명 드리겠습니다.

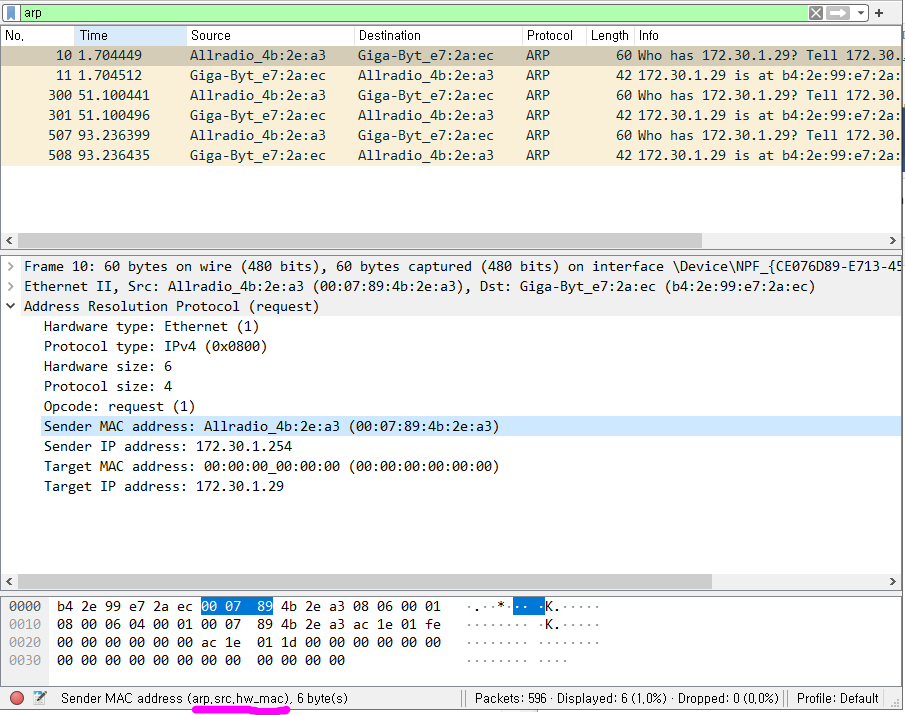

패킷 캡쳐 방법, ARP 필터링

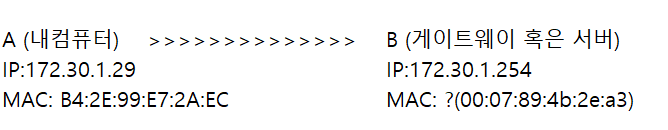

예시) ARP를 통해 B서버에 대한 MAC주소를 알아내고 와이어샤크에서 필터를 하세요.

1. 처음은 B의 MAC주소를 모르는 상태이니 ARP요청(브로드캐스트)를 먼저 보내야 합니다.

참고로 내부 네트워크이기 때문에 브로드캐스트가 가능한 것이지, 외부 네트워크와의 연결이라면 라우터MAC주소까지만 기록되고 막히게 됩니다.

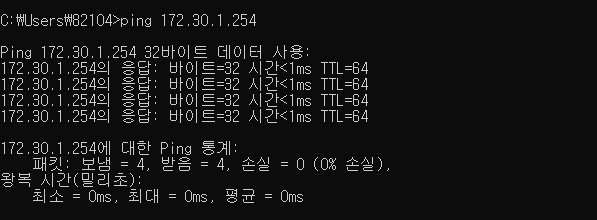

2. ping을 통해 알아냅니다.(ping을 할 때는 먼저 arp요청 이후 icmp를 합니다.)

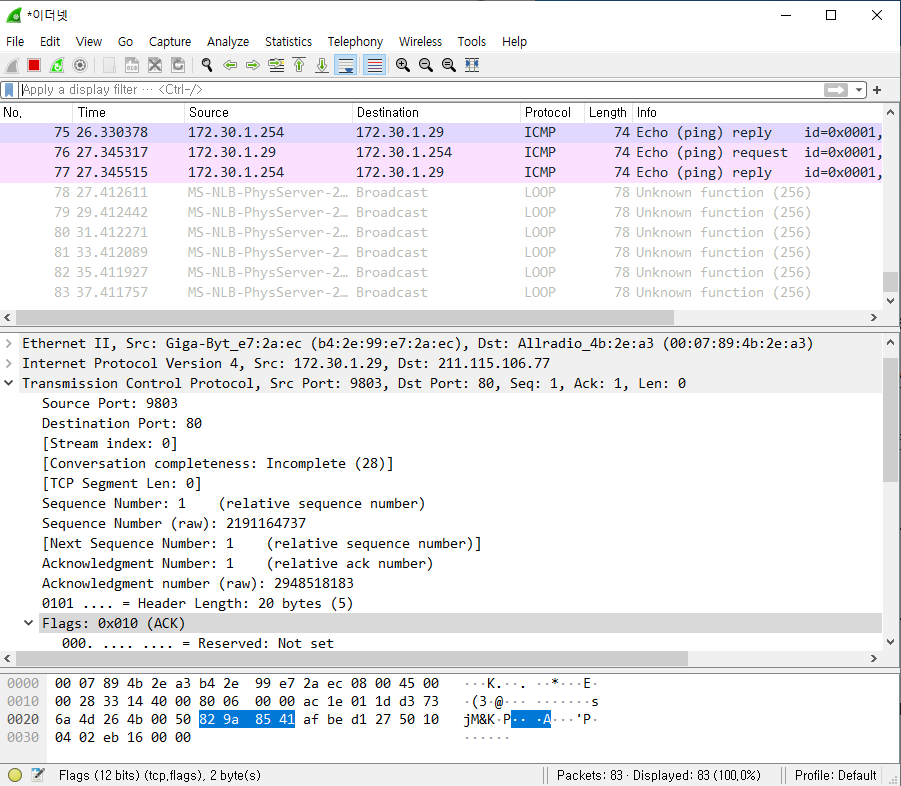

와이어샤크 필터링을 하려면 캡쳐가 먼저 필요합니다.

캡쳐하는방법은 capture > options > 이더넷 으로 설정하고 시작합니다.

이렇게 아무것도 안했는데도

실시간으로 패킷이 찍히는걸 볼 수 있을겁니다.

|

cmd

ping 172.30.1.254

|

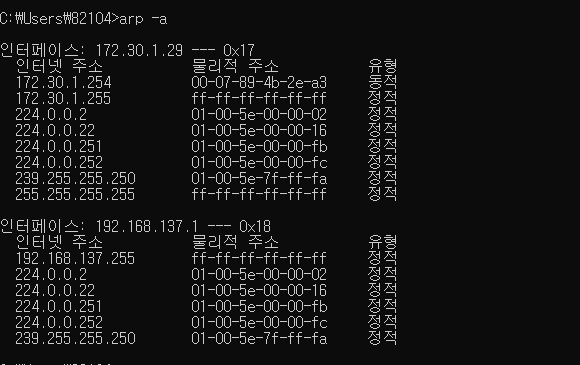

3. ARP응답을 받게 되어 MAC 주소를 알냈습니다. arp -a를 하면 나옵니다.

|

arp -a

|

캡쳐는 종료를 해줍니다.

밑줄을 보면 arp.src.hw_mac이라고 출발 MAC주소에 대한 필터 명령어가 나옵니다. 이렇게 쉽게 명령어를 보실 수 있구요,

필터링 검색를 해보겠습니다.

|

ARP요청에 대한 필터링

arp.src.proto_ipv4 == 172.30.1.29 && arp.dst.proto_ipv4 == 172.30.1.254 && arp.src.hw_mac == B4:2E:99:E7:2A:EC && arp.dst.hw_mac == 00:00:00:00:00:00

ARP응답에 대한 필터링

arp.src.proto_ipv4 == 172.30.1.254 && arp.dst.proto_ipv4 == 172.30.1.29 && arp.src.hw_mac == 00:07:89:4b:2e:a3 && arp.dst.hw_mac == B4:2E:99:E7:2A:EC

|

요청/응답 모두 불러오려면 클래스를 지정해주고 검색해야합니다.

|

(arp.src.proto_ipv4 == 172.30.1.29 && arp.dst.proto_ipv4 == 172.30.1.254 && arp.src.hw_mac == B4:2E:99:E7:2A:EC && arp.dst.hw_mac == 00:00:00:00:00:00) or (arp.src.proto_ipv4 == 172.30.1.254 && arp.dst.proto_ipv4 == 172.30.1.29 && arp.src.hw_mac == 00:07:89:4b:2e:a3 && arp.dst.hw_mac == B4:2E:99:E7:2A:EC)

|

이렇게 너무 디테일하게 검색하지는 않더라도 어느정도 분류해내는 능력은 필요합니다.

패킷 데이터 분석에 고수가 되는 그날까지

'Security > Network' 카테고리의 다른 글

| 정보보안 스터디 - 2주차 2일 - 외부 네트워크 연결 (0) | 2022.10.21 |

|---|---|

| 정보보안 스터디 - 1주차 6일 - 서브넷팅 (0) | 2022.10.21 |

| 정보보안 스터디 -1주차 4일 - 네트워크 서브넷 마스크 (0) | 2022.10.21 |

| 정보보안 스터디 - 1주차 3일 - 네트워크 프로토콜 (0) | 2022.10.21 |

| 정보보안 스터디 -1주차 3일 - 네트워크 포트 번호 (0) | 2022.10.21 |