정보보안 스터디 - 30주차 1일 - 레드팀 인프라 구축 3 : 피싱이메일 보내기까지

☞ 피싱서버 구축3 : 피싱이메일 보내기까지

이상하게 www, mail, 루트도메인 모두 핑이 안되긴하지만

ssh -i guccissh ubuntu@mail.gucci0.comA레코드를 추가한 메일서버로 접속해주시구요.

/opt/gophish

sudo ./gophish서버를 실행합니다.

ssh -i guccissh ubuntu@18.217.56.96 -L 3333:127.0.0.1:3333= 레드팀 로컬에서는 3333리슨해놓겠다. 들어와라 3333으로 통한다.

라는 뜻입니다.

☞ 템플릿 설정

localhost:3333 로 접속하여 템플릿을 만들고, 피싱사이트 html을 만들고, 타겟 피해자 받는사람 및 본인을 정의합니다.

이 떄 host는

smtp 설정 > 엔드포인트

email-smtp.us-east-2.amazonaws.com:587 (각자 다르지만 587은 동일)로 하고 user/pass 는 SMTP 사용자이름/비번으로 합니다.

= 즉 ASW에서 메일서버를 쉽게 만들어주고, gophish는 템플릿 만들어서 피해자한테 보내주는 (AWS까지 로그인해서) 프레임워크 역할입니다.

근데 이상하게 gmail.com 인증된 이메일만 됩니다...? (아마 다른 사람한테는 스팸함으로 갈 수도 있습니다.)

캠페인까지 만들어주면 메일을 보냅니다.

☞ 공격 시도

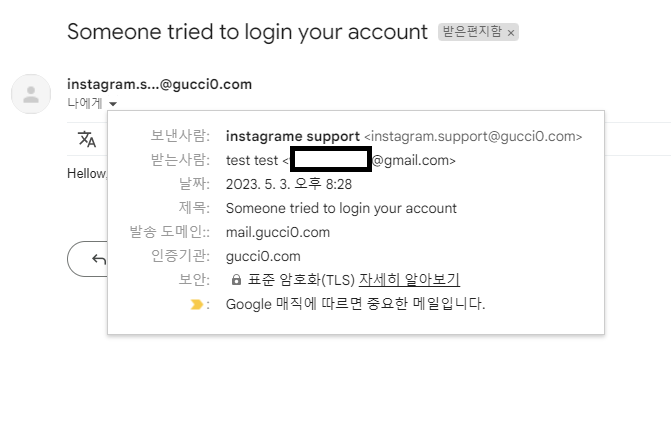

정상적으로 보내졌으면 이렇게 뜹니다.

오 스팸함에 안넣고 잘 옵니다. 대신 이름이 좀 짤리네요.

또 아쉬운 점은 링크가 너무 수상하다는 점입니다. html 로 숨기거나 해야할 듯합니다. {{.URL}}이 들어가면서 실제 url로 변경되어 보내집니다.

당연하지만 스크립트는 실행이 안됩니다.

받는 사람은 test test로 그냥 막해서 오네요

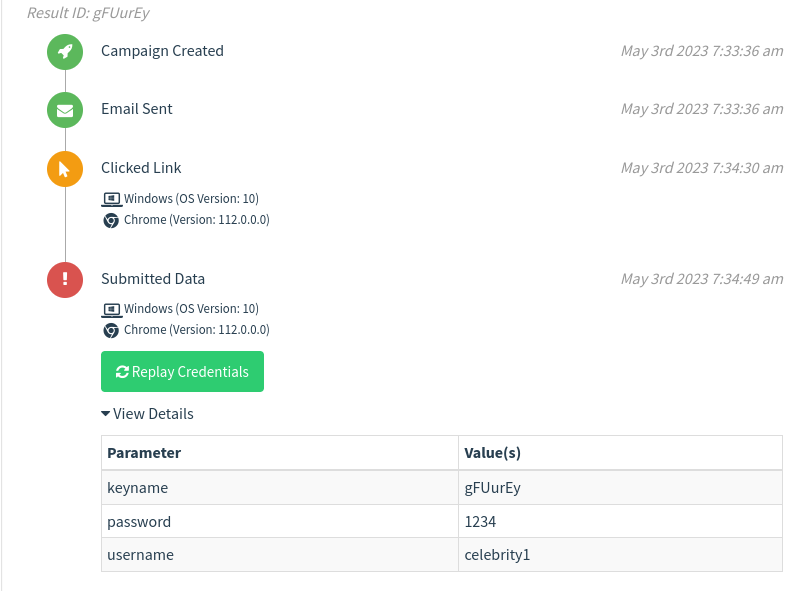

☞ 크리덴셜 확인

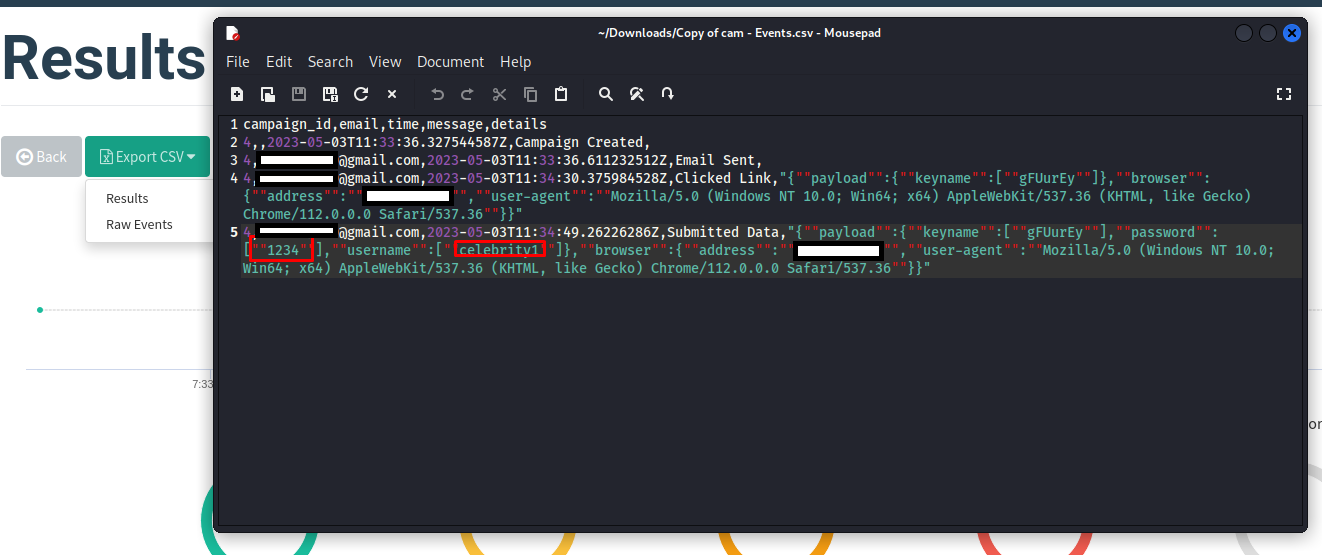

클릭 후 데이터 까지 넣었으면 바로 뜨구요

export를 눌러 크리덴셜을 확인합니다. IP까지 나옵니다.;;

이메일 템플릿 자체와

페이지 링크도 비슷하게 만들도록 합니다.

인스타그램은 현재 난독화를 하고 있고+

curl > instagram.html 를 하면 피싱 방지하기 위해서 서버 응답받아야 넘어가게끔 로딩으로 막습니다.

setoolkit을 사용해도 똑같이 로딩됩니다.

따라서 간단한 예시로 네이버로그인 페이지를 피싱페이지로 만듭니다.

아 이것도 이미지 가져오는 것에서 방지했는지 실패했습니다.

여기서 마치겠습니다.

확실히 눈으로 보는 것보다 손으로 하는 게 많이 배웁니다.

= 손으로 따라하기만 해도 배우긴합니다. 자격증 등도 마찬가지로 적용합시다.