wonder

정보보안 스터디 - 25주차 3일 - offensive security 트렌드, C2프레임워크 본문

☞ C2(Command & Control) 프레임워크

armitage는 Cobalt Strike 개발자가 이전에 만들어서 그런지 많이 닮아 있습니다.

teamserver로 유저가 접속할 수 있는 서버를 시작하고

armitage는 클라이언트로, connect하기위한 nickname, password가 필요합니다.

armitage는 metasploit 기반의 postgresql를 먼저 실행해야합니다.

즉 msfdb를 사용하는데 한번 스캔했던 내용을 DB에 캐시하고 다음에 사용할 때 불러오는 역할을 합니다.

☞ 오류해결

| The authentication type 10 is not supported. ~ pg_hba.conf |

>>

all 0.0.0.0/0 md5

로 추가하거나 안되면

IPv4 에서

local로 된 md5를 trust로 바꾸니까 됐습니다.

☞ 오펜시브 시큐리티의 트렌드

요즘 트렌드는 실제 공격자들처럼 시뮬레이션 할 수 있는

방어 우회 툴들이 상업적으로 공공연히 판매되고 있다는 점입니다.

오픈소스로 알려진 프레임워크는 이용해도 임펙트가 없습니다.

사람들이 많이 사용해서 백신에 쉽게 탐지되기도 하고,

네트워크와 업데이트, 관리적인 측면에서 안정성이 없습니다. 또한 자체 버그가 있다는 점도 있죠.

그에 반해 유료 C2인 cobalt strike 는 12년전 부터 있었지만

계속 업데이트를 꾸준히하고

관련 문서자료가 많고, 사용자가 직접만드는 묘듈(BOF), 툴들이 있기 때문에 꾸준히 발전하는 듯합니다.

서버여러개 구현해도 connection좋습니다.

redteam시뮬레이션에서는 1인당 600만원이 넘어가는 금액이지만 회사에서 지원해주고 합법적인 검증된 툴을 고객사에서 선호합니다.

최근 brute ratel같은 경우는 EDR에서도 많이 탐지 되지 않습니다.

신기한 점은 합법적으로 판매하는 CS같은 경우는

합법적인 유저인지 범죄자인지 검증하는 vetting프로세스를 가지고

credit카드로 결제를 합니다.

하지만 불법적인 유저들은 트랙킹이 되서 그렇게 못하기 때문에

애초에 불법C2를 암호화폐로 구매합니다.

VPN도 마찬가지구요.

nighthawk 는 mdsec회사에서 만들었으며 위험의 소지가 있는 고급 메모리 난독화 및 회피전략 기능까지 있습니다.

OST 는 stage1 처음 타겟을 터뜨리는 단계에서 진행하고 outflank회사에서 만들었는데

둘다 좋습니다.

똑똑하고 유명한 회사들이 작지만 천재적으로 움직입니다.

OST의 기능으로는

payload generator

office intrusion pack - MS office 워드 문서들에 매크로 생성 툴입니다.

stego loader - 특정 이미지나 파일에 조금씩 변조를 해서 데이터를 집어넣어서 악성코드를 집어넣는 steganography 방식 이용합니다.

이런 유료는 크랙 유출의 위험이 있어 수출규제상품, 정부차원에서 규제를 해버립니다. 다른 나라 회사한테 팔거라면 더 규제구요.

havoc 도 오픈소스 무료 C2이며 정말 좋은 도구입니다. - 할수있는건 다함.

초반에 C언어로 만든 agent가 있었는데 EDR 우회가 가능했습니다.

C, golang 로 진행되고

그 외로도 sliver mythic empire 4대장으로 좋습니다.

msf 는 internal 내부망 모의해킹으로 사용하기도 합니다.

이런 C2SaaS 프렌차이즈를 하는 이유는

돈이 안정적으로 벌리고,

개발자는 잡힐 확률이 낮아집니다. 책임을 묻기가 애매하죠.

wifi pineapple LAN turtle, bad USB, hardware keylogger 등 physical pentest하는 분들이 hak5에서 많이 사용합니다.

미국은 이런 것도 처벌이 엄청 쌥니다.

생각해보면 이렇게 규제하지 않고 판매하거나 사이버공격을 오픈소스로 강화시키고 있으니

더 위협도 많아지지 않나 싶습니다.

스노든사태도 그렇고

vault7 - 사기업에서 CIA툴을 만드는경우 위키

도 사기업에서 레드팀 툴 설계도면 등 만들어서 정부에 줍니다.

stuxnet, NSA < 민간계약직들이 만들어서 넘겨준 케이스가 있습니다.

국방쪽으로 일하던사람도 결국 사기업으로 가고 사기업이 기술도 좋습니다.

dark vility - 암호화폐로 거래하는데 믹싱작업을 계속이리저리 보내면서 합니다.

이 때는 정부도 트래킹하기 너무오래걸려서 힘듭니다.

☞ 파일 업로드가 가능한 확장자를 찾는 방법은

GET방식이라면 gobuster로 충분히 찾을 수 있겠지만

POST 방식이기 때문에 burp suite에서 intruder로 simple list를 로드해서 찾습니다.

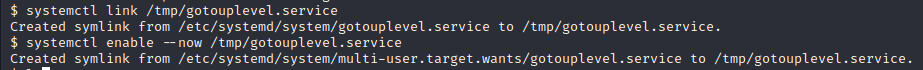

☞ systemctl 이 SUID일 때

루트 쉘을 실행시키는 것까지는 몰라도

루트권한의 읽기는 가능합니다.

서비스를 하나만들고 systemctl로 실행시키면 됩니다.

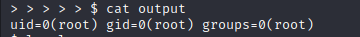

예를 들어 id 결과를 파일로 저장시킬 수 있습니다.

systemctl link /tmp/level.service

systemctl enable --now /tmp/level.service경로까지 잘 써주면됩니다.

따라서 cat으로만 바꿔서

/root/flag.txt를 읽을 수 있습니다.

☞ post-exploitation

msf로 post-exploitation도 진행이 가능합니다.

페이로드를 windows/x64/shell/reverse-shell 로 바꿔서

windows OS 를 eternal blue(ms17-010)로 뚫었다면

C:\ 커맨드 사용이 가능할 겁니다.

net user - 윈도우 만들어진 계정들 확인

whoami - 현재 계정 id

reverse-shell말고도 metasploit 쉘도 접근가능합니다.

ctrl+Z

를 눌러 background로 실행시킵니다.

그리고

use post/multi/manage/shell_to_meterpreter

info

sessions -1

exploit하면 meterpreter 명령어 사용가능합니다.

getsystem 으로 system계정임을 확인하고

shell하면 C:\로 갈 수 있습니다. > whoami