wonder

정보보안 스터디 - 3주차 2일 - DHCP, NAT 본문

DHCP방식 IP할당

pc에 ip설정을 할 때, 직접 설정하는 방식도 있지만

pc가 너무 많아지면 게이트웨이 주소, 서브넷 마스크, dns 서버 등등

일일이 설정하기 힘듭니다.

dhcp로 ip를 자동할당합니다.

우리가 사용하는 윈도우에도 기본 설정으로 되어있어서 확인할 수 있습니다.

기본으로 자동 할당이 설정되어 있네요.

서버가 클라이언트에게 임대를 해주는 개념이며

사용가능한 기간도 존재합니다.

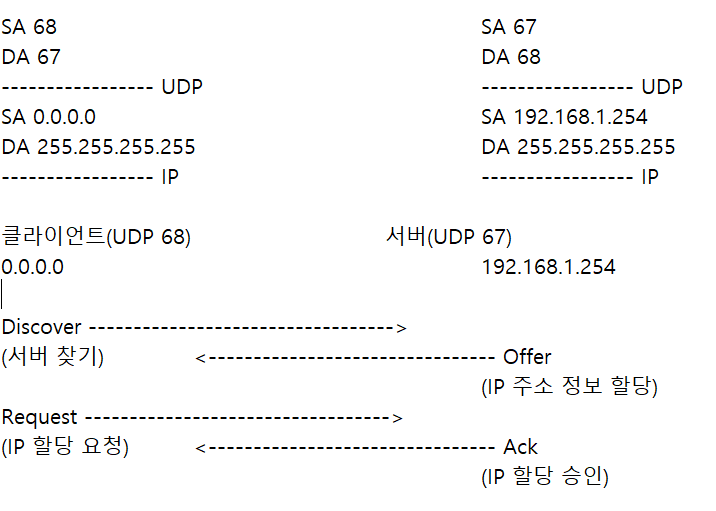

DHCP 동작 단계

Discover:

바로 요청을 하는게 아니라, 서버에 ip가 있는지 물어봅니다.

출발지 MAC 주소와 클라이언트 MAC주소가 같고, 도착지 MAC은 ????로 되어있습니다.

브로드캐스트로 전송되기 때문입니다. 그래서 외부로는 전송될 수 없고 내부안에서만 전달됩니다.

(브로드캐스트를 유니캐스트로 바꿔서 외부로 DHCP 요청을 보내는 방법인 DHCP Relay Agent 가 있긴합니다.)

Offer:

ip주소정보, 게이트웨이 주소, DNS서버 등 이 패킷에 담겨있습니다.

Request:

그 ip 사용해도 되나요? 클라이언트가 직접 요청하는 단계입니다.

Ack:

승인 합니다.

여기서는 유니캐스트처럼 보이지만 모든 단계가 브로드캐스트 방식입니다.

여기서 오류가 생겨서 서버와 주소할당이 안되면 자동으로 169.254.228.228 내놓습니다.

ip를 못받은 겁니다.

ip dhcp excluded-address 192.168.1.253 192.168.1.254

!

ip dhcp pool Local-192

network 192.168.1.0 255.255.255.0

default-router 192.168.1.254

dns-server 192.168.1.253

제외할 ip 먼저 설정해줘야 합니다.

그리고 할당할 ip 범위, 게이트웨이 주소, DNS 서버 주소를 설정합니다.

윈도우처럼 PC에 IP설정을 들어가 DHCP를 켜주면 자동할당이 됩니다.

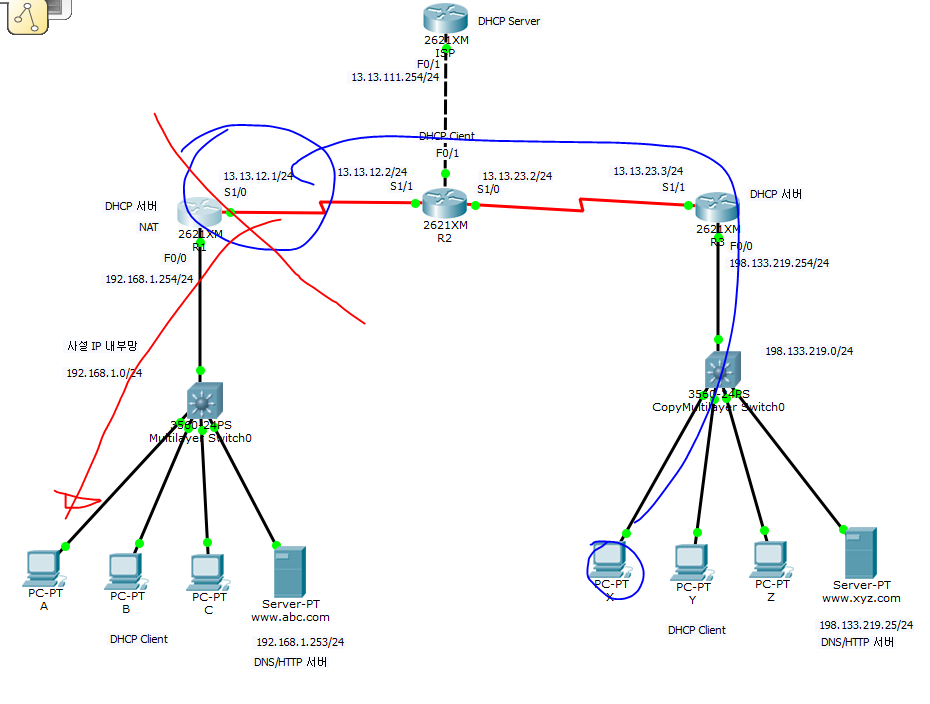

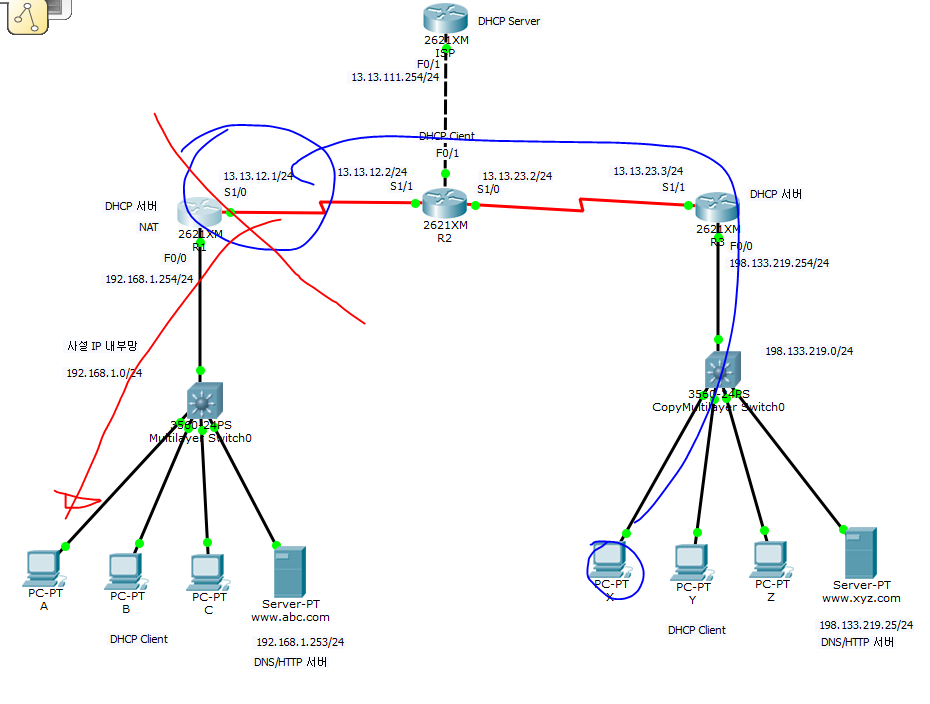

예시)

예시는 게이트웨이가 서버가 되고 PC가 클라이언트가 된 경우입니다.

외부 사이트와의 연결을 해야되니까

목적지를 0.0.0.0이라는 정적 경로(미지정 경로)로 설정해서

네트워크 연결, ping이 되도록 합니다.

R1

ip route 0.0.0.0 0.0.0.0 13.13.12.2

R2

ip route 198.133.219.0 255.255.255.0 13.13.23.3

R3

ip route 0.0.0.0 0.0.0.0 13.13.23.2

A PC >>>>>ping >>>>>>X PC 를 한다고 했을 때

중간에 ISP가 있으면 돌아올 때 192.168.1.0번대로 가는 경로가 라우팅 테이블에 없기 때문에

결국 ping 응답을 ISP 쪽으로 보내게 됩니다.

ping이 안되는 상황이 생긴겁니다.

그래서 NAT라는 네트워크 주소를 변환해주는 기능을 사용해야합니다.

NAT

NAT는 IP 주소 및 포트 번호를 변환하는 네트워크 서비스입니다.

예를 들어 우리 컴퓨터에서는 사설ip로 되어있지만

외부 인터넷 사이트로 접속할 때는 공인 ip 로 변환 되게 되는것입니다.

쓰는 이유는 크게

보안 목적: 외부에서 내부로 사설ip를 찾기는 어렵기 때문

사설ip 사용 으로 ip 고갈문제 해결

외부에서 내부로 응답이 되돌아올 수 있도록 하기 위함

이 있습니다.

현재 R1에서는

Inside Local이 192.168.1.0/24

Inside Global이 13.13.12.1/24

가 됩니다.

동적 NAT

동적 NAT 설정

R1

access-list 10 permit 192.168.1.0 0.0.0.255

!

ip nat inside source list 10 interface s1/0 overload

!

int fa0/0

ip nat inside

!

int s1/0

ip nat outside

정적 NAT

이제 나갈 때나 들어올 때나 ip가 변환되서 나오므로 R3 네트워크와도 연결이 가능합니다.

근데 이렇게 되었을 때 모든 포트에 접근해서 서비스할 수 있다는 말이고

ftp, ping 에 외부에서 접근할 수 있다는건 보안상 위험합니다.

그래서 정적 NAT으로 일정한 포트 예를들어 http만 접근가능하게 설정하도록 하겠습니다.

정적 NAT 설정

R1

ip nat inside source static tcp 192.168.1.253 80 13.13.12.100 80

!

int f0/0

ip nat inside

int s1/0

ip nat outside

'Security > Network' 카테고리의 다른 글

| 정보보안 스터디 - 3주차 6일 - VLAN 환경 구성 (0) | 2022.11.01 |

|---|---|

| 정보보안 스터디 - 3주차 5일 - VLAN 설정 (0) | 2022.11.01 |

| 정보보안 스터디 - 3주차 1일 - ACL 트래픽 (0) | 2022.10.28 |

| 정보보안 스터디 - 2주차 7일 - ospf 라우팅 프로토콜 (0) | 2022.10.27 |

| 정보보안 스터디 - 2주차 6일 - EIGRP 라우팅 프로토콜 (0) | 2022.10.25 |